Conforme la tecnología digital se vuelve más compleja y adquiere mayor utilidad en los oficios y la cotidianidad de las personas, aparecen más ciberataques. Es entonces una relación proporcional que requiere de la máxima atención de los usuarios, en especial cuando se trata de aplicación industrial y profesional.

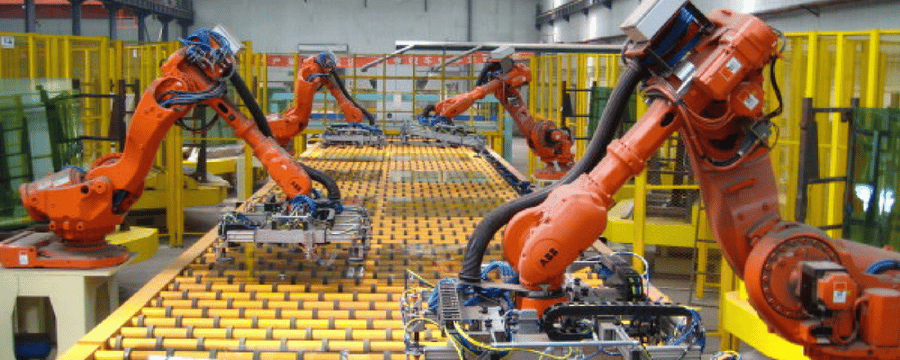

Este tipo de utilidad se conoce como tecnología operativa (OT), que son todas las aplicaciones tecnológicas que se utilizan en la ejecución de la actividad central de una organización o empresa, por ejemplo, el sistema de los robots que participan en una línea de producción de máquinas como vehículos o electrodomésticos.

De igual manera, la tecnología OT se puede integrar con dispositivos ICS (Sistema de control industrial) e IoT (Internet of things), por lo que los pormenores de su ciberseguridad aún pueden resultar poco comunes, y no todos los profesionales en seguridad los han atendido de cerca.

Tecnología OT: vulnerabilidades de seguridad

Según el estudio de Cisco "Referencia de las Capacidades de Seguridad", los defensores reconocen que los sistemas de seguridad aún tienen pocas protecciones y software sin parchear que los hace vulnerables ante este tipo de ataques; sin embargo, ya están a la expectativa de que ocurran e intentan determinar cómo responder de la mejor manera.

En el mismo estudio, el 31 % de los profesionales de seguridad encuestados aseguran que sus organizaciones ya han experimentado ciberataques en la infraestructura OT, y el 38 % esperan que los ataques que comúnmente atienden en TI se extiendan hasta OT.

De hecho, la transición de TI a OT es uno de los aspectos más complicados en este tema de ciberseguridad, dado que los dispositivos OT pueden estar funcionando desde hace muchos años o simplemente no tengan integración con TI por medio de la que se puedan establecer parámetros y procesos.

En la infraestructura OT no hay tal cosa como configuraciones que avisen de una incompatibilidad con Windows X o una versión de Oracle, o en el caso contrario, las implementaciones IoT son muy nuevas.

Por ejemplo, el sector energético fue de los primeros en implementar sistemas de automatización a su infraestructura OT, por lo que ya han sufrido ciberataques y también ya han trabajado fuertemente en soluciones.

Según un estudio de 2017 realizado por Kaspersky Lab el 38 % de los ICS de empresas de energía recibieron ataques por malware durante ese año. La mayoría ocurrieron de forma accidental, es decir, ciberdelincuentes descubriendo nuevos caminos.

Si desea conocer el estado de seguridad de su empresa frente a este tipo de amenazas, realice este test gratuito y reciba recomendaciones de nuestros expertos. Clic aquí.

Tipos de ataques

1. Espionaje industrial

Ciberataques con el fin de obtener información de las operaciones empresariales, requiere de alto conocimiento y se realiza a través de métodos de ingeniería social y acceso mediante correos, dispositivos móviles, redes o malware.

2. Ransomware SCI

Se basa en el cifrado de las configuraciones de los SCI que funcionan en procesos físicos como el ejemplo mencionado en una línea de producción, o la generación de energía, control aéreo y terrestre o fabricación de productos. Se realiza principalmente para colapsar un sistema, empresa u organización.

3. Con tecnología inteligente embebida

Ataques a tecnologías que disponen de sistemas embebidos que facultan la conexión a Internet, el procesamiento, el almacenamiento y el control de funciones.

El 30 % de los ciberataques a empresas de energía en el mundo están dirigidos a afectar su OT, advierte la multinacional alemana Siemens.

Por esto, la relación entre los departamentos de TI y las aplicaciones de OT debe fomentarse y prestar especial atención a soluciones que prevengan incidentes como los mencionados.

Es de suma importancia adoptar productos y establecer procesos de ciberseguridad que protejan mejor a los sistemas OT, y que sean capaces de cumplir con los demandas más exigentes de seguridad, desempeño y abordaje.

Recomendaciones

- Mantenga actualizados los OS, el software del sistema OT y las soluciones de seguridad utilizadas en el ámbito industrial en la organización.

- Restrinja el uso de la red, así como el tráfico y los protocolos utilizados en las redes OT.

- Realice auditorías en el componente ICS de la red industrial en la empresa para controlar su acceso y uso.

- Establezca protocolos y sistemas de seguridad para la protección de las estaciones de trabajo y los dispositivos OT finales en los servidores ICS .

- Implemente soluciones completas de prevención, monitoreo, análisis y detección de tráfico para mejorar la ciberseguridad ante potenciales incidentes.

A propósito de la última recomendación, si le interesa conocer las opciones de ciberseguridad que existen para su empresa en Costa Rica y Panamá, póngase en contacto con nuestros expertos.

Reciba asesoría gratuita de parte de nuestro equipo